英语

部署

harmonyos

Pull APP

机器人平台

unix

iot

斐波那契

gateway

springmvc

flume

HAL库

期末考试

网页作业

汇编大作业设计

TestStand

贵州茅台

TwinCAT3

数字化工厂

go mod edit

pikachu

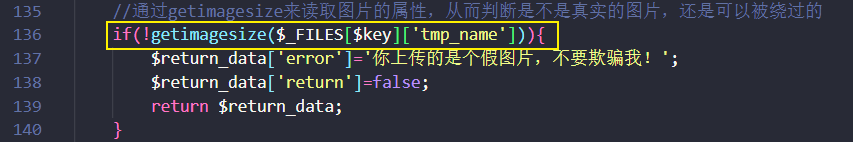

2024/4/13 6:39:01Pikachu靶场——文件上传漏洞(Unsafe upfileupload)

文章目录 1. Unsafe upfileupload1.1 客户端检查(client check)1.1.1 源代码分析 1.2 服务端检查(MIME type)1.2.1 源代码分析 1.3 getimagesize()1.3.1 源代码分析 1.4 文件上传漏洞防御 1. Unsafe upfileupload

漏洞描述

文件…

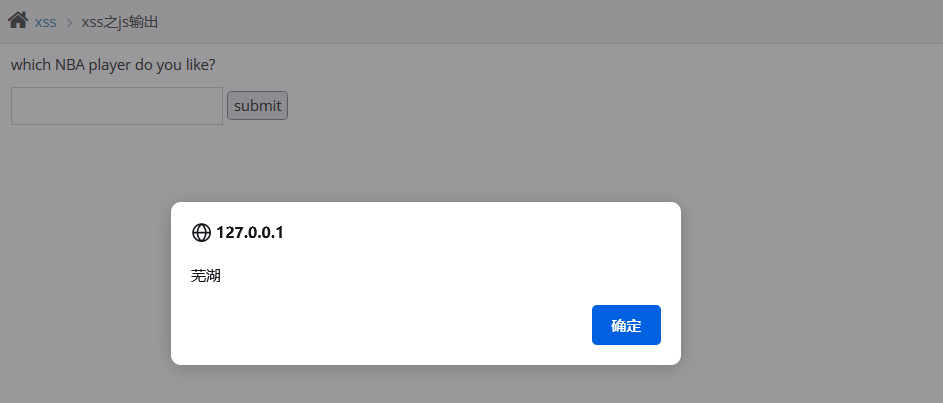

Pikachu靶场——XSS漏洞(Cross-Site Scripting)

文章目录 1. XSS(Cross-Site Scripting)1.1 反射型XSS(get)1.2 反射型XSS(post)1.3 存储型XSS1.4 DOM型XSS1.5 DOM型XSS-X1.6 XSS盲打1.7 XSS之过滤1.8 XSS之htmlspecialcharss1.9 XSS之href输出1.10 XSS之JS输出1.11 XSS 漏洞防御 1. XSS(Cr…

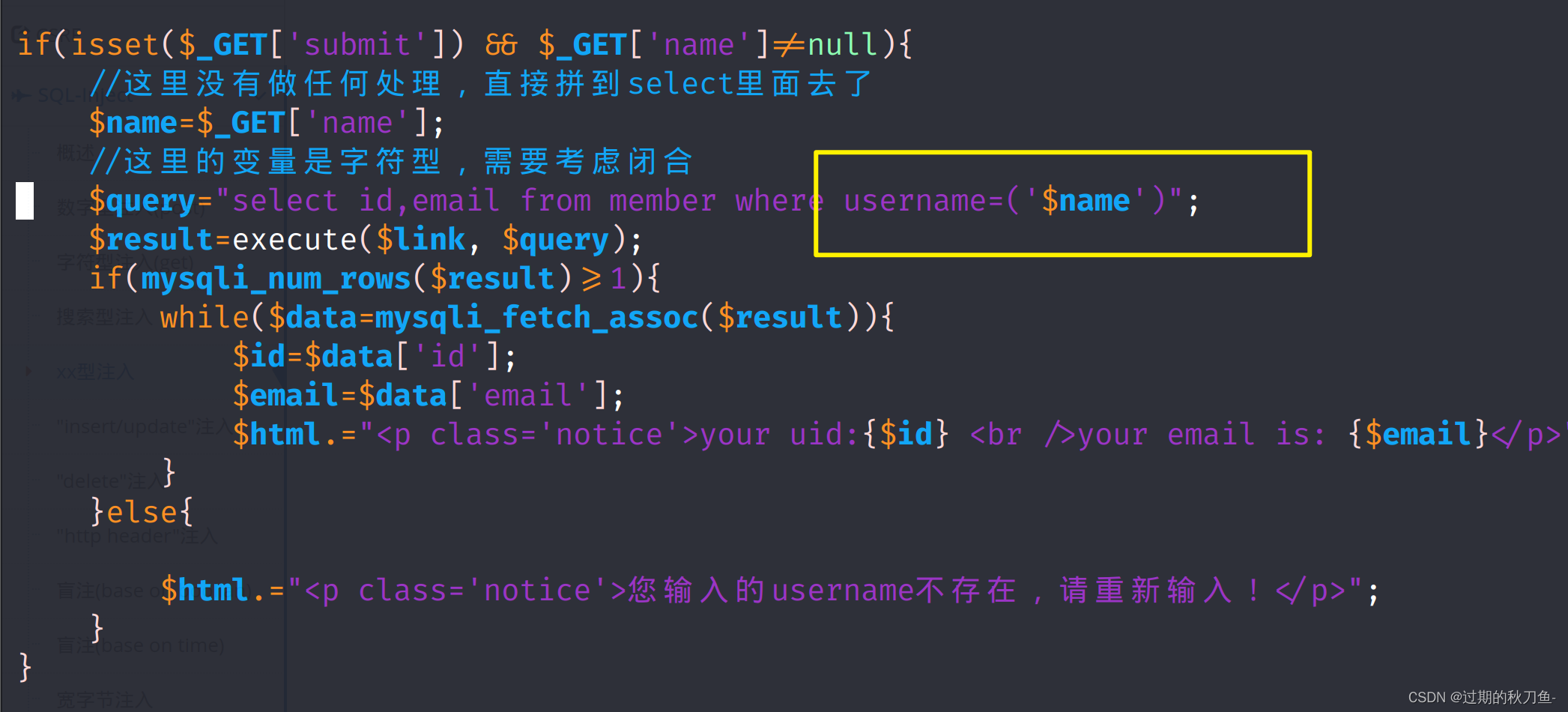

Pikachu靶场——SQL注入漏洞

文章目录 1. SQL注入(Sql Inject)1.1 数字型注入(post)1.2 字符型注入(get)1.3 搜索型注入1.4 XX型注入1.5 "insert/update"注入1.6 "delete"注入1.7 HTTP头注入1.8 盲注(base on boolian)1.8.1 ASCII试探1.8.2 SqlMap工具注入 1.9 …

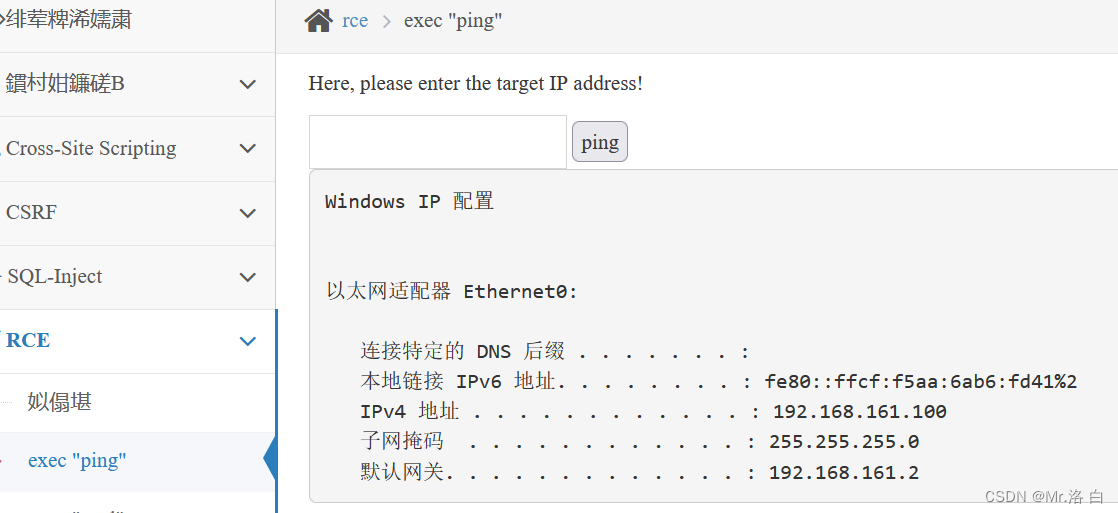

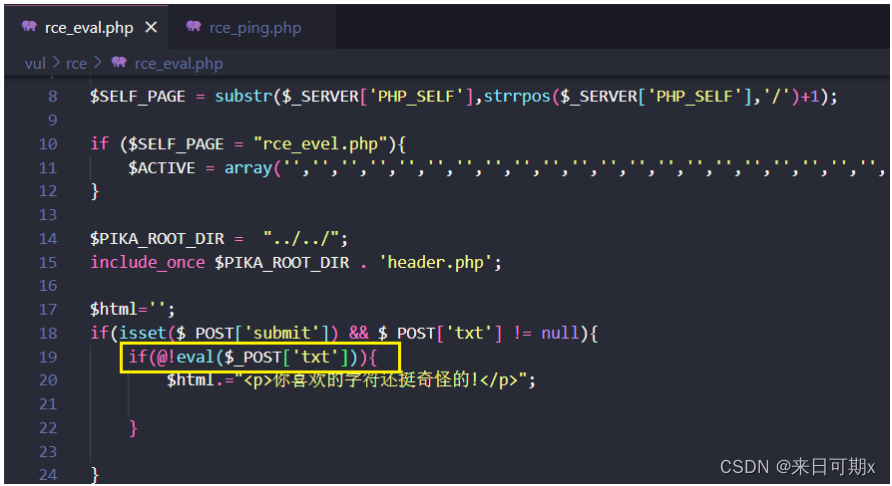

pikachu中RCE出现乱码的解决的方案

exec “ping” 输入127.0.0.1 这种乱码的解决办法就是在pikachu/vul/rce/rce_ping.php目录里面的第18行代码

header("Content-type:text/html; charsetgbk");的注释打开即可。 BUT但是吧!又出现了其他的乱码!但是搞完这个再把它给注释掉就行了…

Pikachu靶场——不安全的文件下载(Unsafe Filedownload)

文章目录 1. Unsafe Filedownload1.1 Unsafe Filedownload1.1.1 源代码分析1.1.2 漏洞防御 1.2 不安全的文件下载防御措施 1. Unsafe Filedownload

不安全的文件下载概述:

文件下载功能在很多web系统上都会出现,一般我们当点击下载链接,便会…

Pikachu靶场——目录遍历漏洞和敏感信息泄露

文章目录 1. 目录遍历漏洞1.1 源码分析1.2 漏洞防御 2. 敏感信息泄露2.1 漏洞防御 1. 目录遍历漏洞

漏洞描述

目录遍历漏洞发生在应用程序未能正确限制用户输入的情况下。攻击者可以利用这个漏洞,通过在请求中使用特殊的文件路径字符(如 …/ 或 %2e%2e…

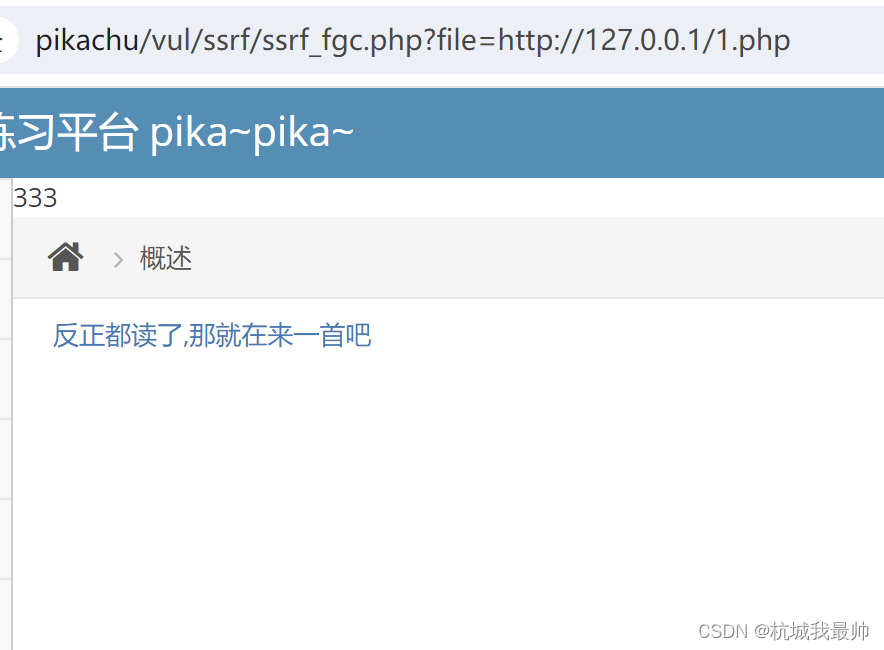

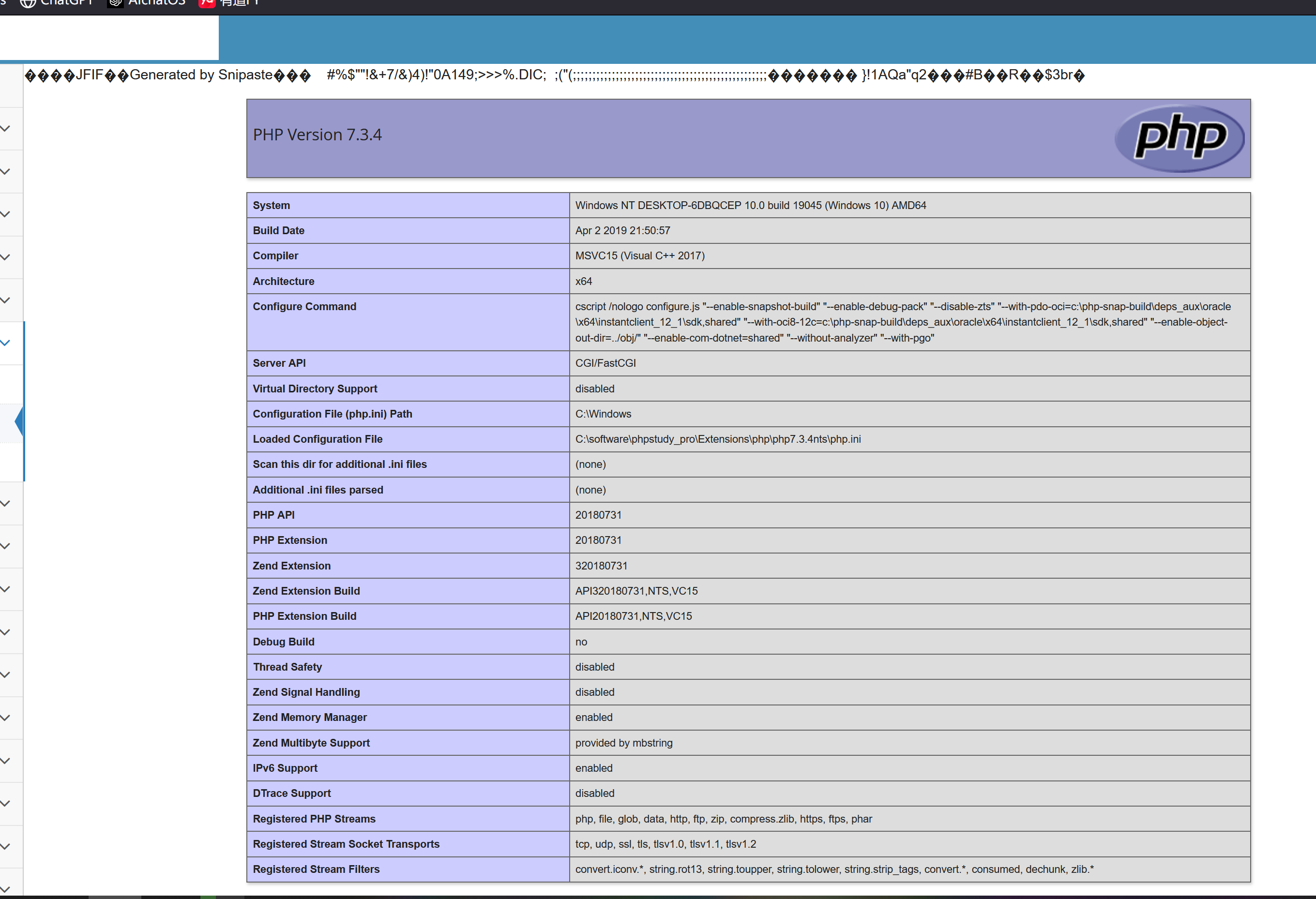

w29pikachu-ssrf实例

实验环境

php:7.3.4nts

apache:2.4.39

浏览器:谷歌实验步骤

ssrf(curl)

打开ssrf(curl) 点击文字,跳转404页面,从反馈信息来看是找不到对应的页面。 查看源码,发现有个RD变量影…

Unsafe upfileupload

文章目录 client checkMIME Typegetimagesize 文件上传功能在web应用系统很常见,比如很多网站注册的时候需要上传头像、上传附件等等。当用户点击上传按钮后,后台会对上传的文件进行判断

比如是否是指定的类型、后缀名、大小等等,然后将其按…

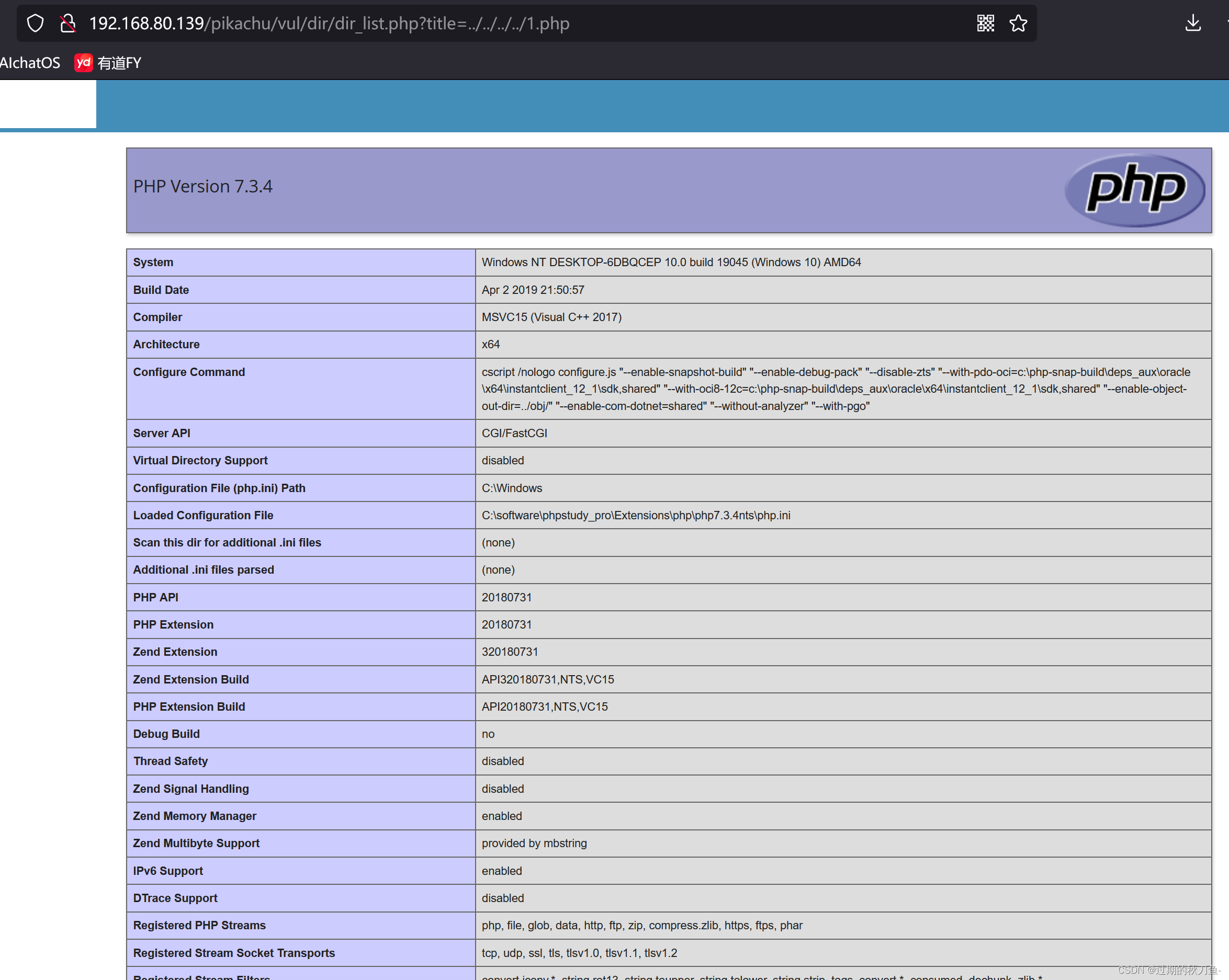

../../ 目录遍历

在web功能设计中,很多时候我们会要将需要访问的文件定义成变量,从而让前端的功能便的更加灵活。

当用户发起一个前端的请求时,便会将请求的这个文件的值(比如文件名称)传递到后台,后台再执行其对应的文件。

在这个过程中,如果后…

Cross-Site Scripting

文章目录 反射型xss(get)反射型xss(post)存储型xssDOM型xssDOM型xss-xxss-盲打xss-过滤xss之htmlspecialcharsxss之href输出xss之js输出 反射型xss(get) <script>alert("123")</script>修改maxlength的值 反射型xss(post)

账号admin密码123456直接登录 …

Pikachu靶场——跨站请求伪造(CSRF)

文章目录 1. 跨站请求伪造(CSRF)1.1 CSRF(get)1.2 CSRF(post)1.3 CSRF Token1.4 CSRF漏洞防御 1. 跨站请求伪造(CSRF)

还可以参考我的另一篇文章:跨站请求伪造(CSRF)

全称Cross-site request forgery,翻译…

pikachu靶场Table pikachu.member doesn’t exist:解决

背景: 第一次搭建pikachu靶场,搭建好后访问index.php后,尝试练习,发现界面显示Table pikachu.member doesn t exist,后来找了很多教程,没有解决,后来发现是自己没有进行初始化,给大家…

SQL-Injection

文章目录 引入columns表tables表schemata表以sqli-labs靶场为例路径获取常见方法文件读取函数文件写入函数防注入 数字型注入(post)字符型注入(get)搜索型注入xx型注入 引入

在MYSQL5.0以上版本中,mysql存在一个自带数据库名为information_schema,它是一个存储记录…

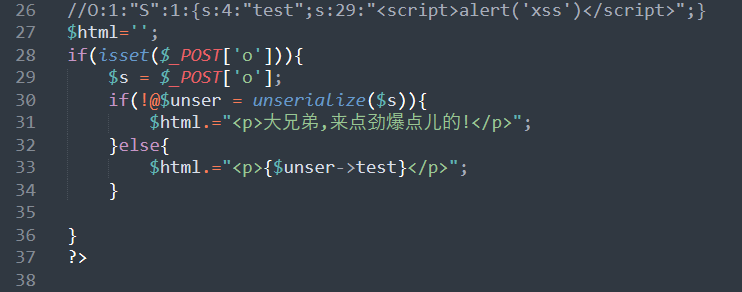

Pikachu靶场——PHP反序列化漏洞

文章目录 1. PHP反序列化1.1 反序列化代码审计1.2 漏洞防御 1. PHP反序列化

可参考我写的另一篇博客:反序列化漏洞及漏洞复现。

序列化serialize()

序列化说通俗点就是把一个对象变成可以传输的字符串,比如下面是一个对象:

class S{publi…

Pikachu靶场——远程命令执行漏洞(RCE)

文章目录 1. RCE1.1 exec "ping"1.1.1 源代码分析1.1.2 漏洞防御 1.2 exec "eval"1.2.1 源代码分析1.2.2 漏洞防御 1.3 RCE 漏洞防御 1. RCE

RCE(remote command/code execute)概述:

RCE漏洞,可以让攻击者直接向后台服务器远程注入…

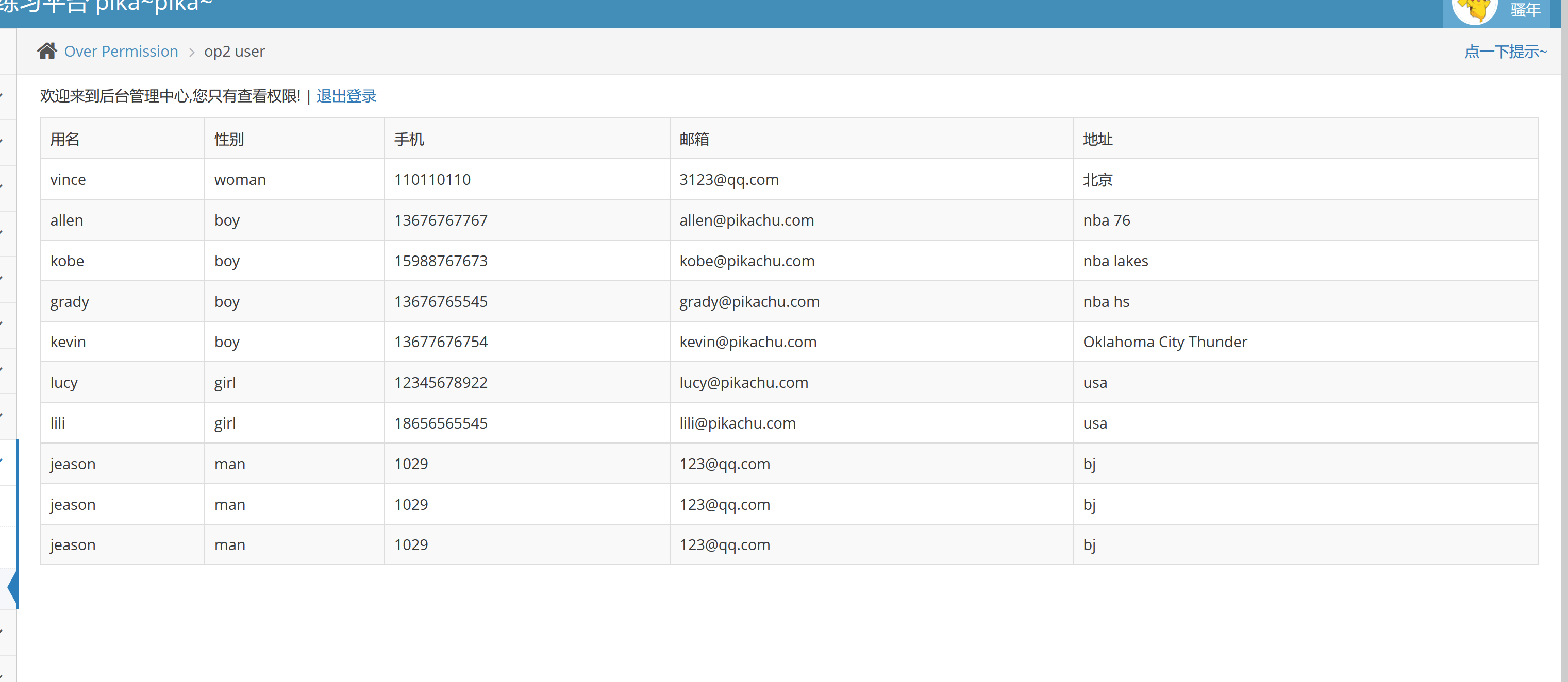

Pikachu靶场——越权访问漏洞(over permission)

文章目录 1. over permission1.1 水平越权1.1.1 源代码分析1.1.2 漏洞防御 1.2 垂直提权1.2.1 源代码分析1.2.2 漏洞防御 1.3 越权访问漏洞防御 1. over permission

漏洞描述

越权访问(Broken Access Control,BAC),指应用在检查…

Unsafe Filedownload

文件下载功能在很多web系统上都会出现,一般我们当点击下载链接,便会向后台发送一个下载请求,一般这个请求会包含一个需要下载的文件名称,后台在收到请求后会开始执行下载代码,将该文件名对应的文件response给浏览器&am…

Over Permision

文章目录 水平越权垂直越权 如果使用A用户的权限去操作B用户的数据,A的权限小于B的权限,如果能够成功操作,则称之为越权操作。 越权漏洞形成的原因是后台使用了 不合理的权限校验规则导致的。

一般越权漏洞容易出现在权限页面(需…

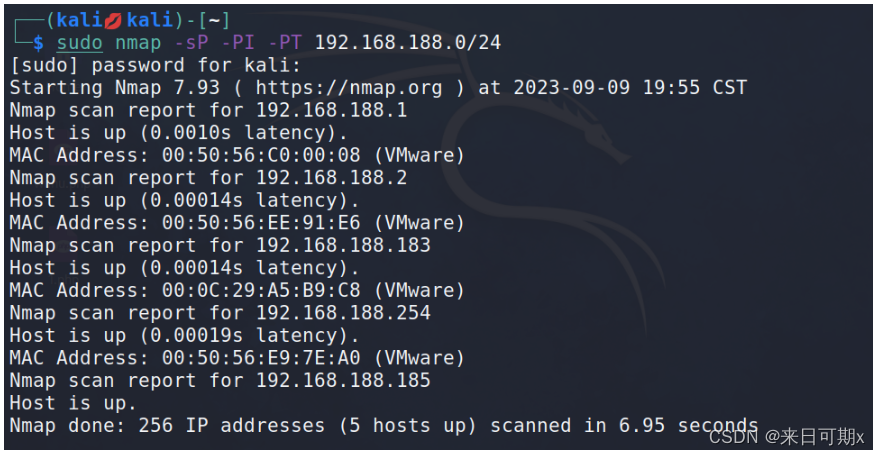

phpstudy+mysql+pikachu靶场搭建

pikachu是一个中文的web漏洞练习平台。 本文记录pikachu靶场在phpstudy下的搭建。 先安装phpstudy环境,参考链接:https://blog.csdn.net/c_xiazai12345/article/details/114694479?spm1001.2014.3001.5501

打开网站根目录: 将解压后的pika…

Pikachu靶场——XXE 漏洞

文章目录 1. XXE1.1 查看系统文件内容1.2 查看PHP源代码1.3 查看开放端口1.4 探测内网主机 1. XXE

漏洞描述

XXE(XML External Entity)攻击是一种利用XML解析器漏洞的攻击。在这种攻击中,攻击者通过在XML文件中插入恶意实体来触发解析器加载…

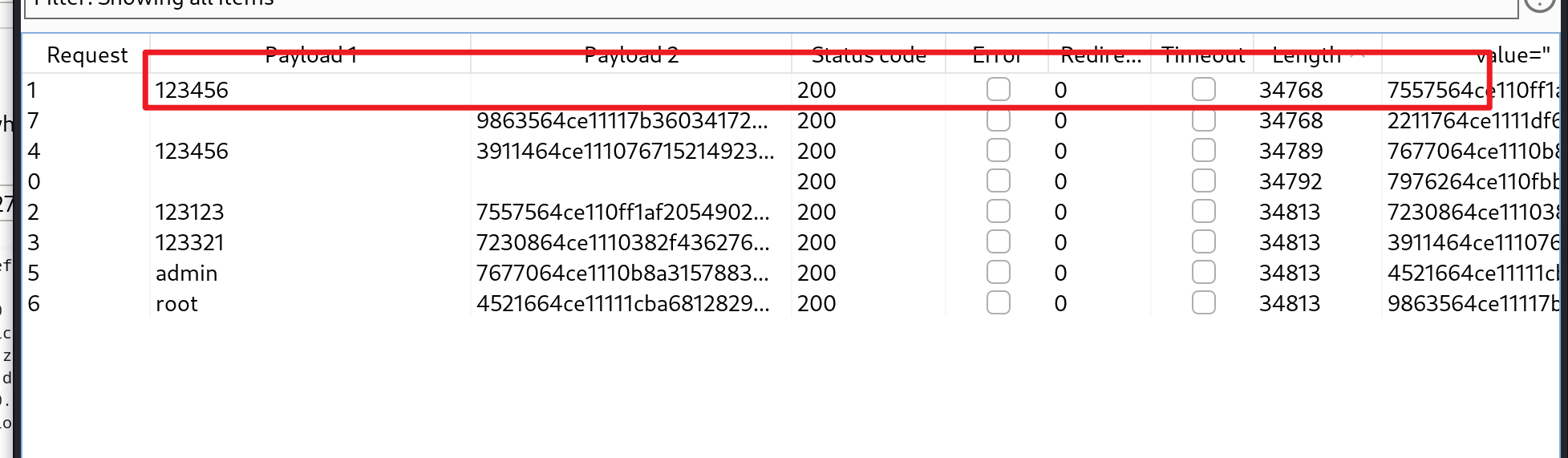

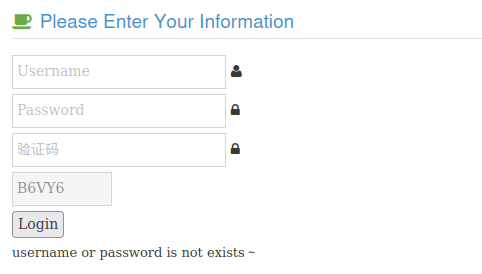

Pikachu靶场——暴力破解

文章目录 1. 暴力破解1.1 基于表单的暴力破解1.2 验证码绕过(on server)1.3 验证码绕过(on client)1.4 token防爆破?1.5 漏洞防御 1. 暴力破解

暴力破解漏洞是指攻击者通过尝试各种组合的用户名和密码,以暴力方式进入系统或应用程序的方法。它利用了系统或应用程序…